O Recurso é o Alternate Data Stream, com esse recurso um usuário mal intencionado pode “esconder” um trojam, ferramenta ou qualquer outro arquivo em um arquivo de sua confiança. Isso só irá funcionar na maquina onde foi executado, não é possivel um invasor esconder o trojam em um arquivo e enviar para você, mais existe várias maneiras de um invasor executar isso na sua maquina e deixar alguma coisa escondida sem que você perceba.

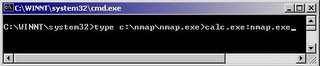

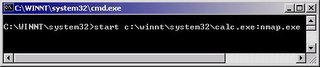

Eu fiz um teste aqui escondendo o nmap na minha inofensiva calculadora.

Escondendo o nmap usando o comando type

Executando o nmap escondido em minha calculadora

Ok, mais certamente meu antívírus irá detectar isso. Não foi o que meus testes apresentaram, eu fiz um scan na minha maquina com o nmap em seu local original o antivírus acusou como uma ferramenta potencialmente perigosa, em seguida eu apaguei o nmap original e passei o antívirus novamente para verificar se ele iria encontrar o nmap que havia escondido na calculadora, não encontrou nada. E o nmap continua escondido e posso utilizar normalmente. Perigoso não?

O Alternate Data Stream tambem é criado quando adicionamos informações a propriedades do arquivo, as ferramentas de detecção ainda tem dificuldades com essa “técnica”, mais a kasperky já usa um stream para guardar informação sobre os scans realizados e já existe ferramentas que possibilitam a identificação de stream em seus arquivos.

Chkdsk - http://www.microsoft.com/resources/documentation/

windows/xp/all/proddocs/en-us/chkdsk.mspx

Lads - http://www.heysoft.de/Frames/f_sw_la_de.htm

Streams - http://www.sysinternals.com/utilities/streams.html

Algumas pessoas indicam um tripwire para identificar qualquer iniciativa de stream, eu particularmente não acho viável, porque geralmente usamos o tripwire em arquivos críticos e não em todos os arquivos.

Mais informações:

http://www.microsoft.com/technet/prodtechnol/windowsserver2003

/library/TechRef/8cc5891d-bf8e-4164-862d-dac5418c5948.mspx