O projeto OWASP (Open Web Application Security Project) projeto do qual sou lider do capítulo Brasil e tem profissionais como Thiago Zaninotti, Augusto Paes de Barros, Gustavo Bittencourt, Willian Caprino, Victor Pereira, Anchises, Victor Bonomi, Fernando Cima, entre outros, juntamente com o Packet Focus criaram um Live CD para teste de segurança em aplicações.

A imagem está disponível no site do Packet Focus e deve ser usado juntamente com o OWASP Guide.

Imagem CD

Packet Focus

OWASP

30 de julho de 2006

Framework for Layer 2 Attacks

Yersinia é um framework que se propõe a ataques a protocolos bem específicos e que são amplamente utilizados.

Segue uma lista de ataques por protocolo e um paper apresentado na Black Hat Europa 2005.

Spanning Tree Protocol

Framework for Layer 2 Attacks

Segue uma lista de ataques por protocolo e um paper apresentado na Black Hat Europa 2005.

Spanning Tree Protocol

- Sending RAW Configuration BPDU

- Sending RAW TCN BPDU

- DoS sending RAW Configuration BPDU

- DoS sending RAW TCN BPDU

- Claiming Root Role

- Claiming Other Role

- Claiming Root Role dual home (MITM)

- Sending RAW CDP packet

- DoS flooding CDP neighbors table

- Setting up a virtual device

- Sending RAW DHCP packet

- DoS sending DISCOVER packet (exhausting ip pool)

- Setting up rogue DHCP server

- DoS sending RELEASE packet (releasing assigned ip)

- Sending RAW HSRP packet

- Becoming active router

- Becoming active router (MITM)

- Sending RAW DTP packet

- Enabling trunking

- Sending RAW 802.1Q packet

- Sending double encapsulated 802.1Q packet

- Sending 802.1Q ARP Poisoning

- Sending RAW 802.1X packet

- Sending RAW VTP packet

- Deleting ALL VLANs

- Deleteing selected VLAN

- Adding one VLAN

OWASP Live CD

O projeto OWASP (Open Web Application Security Project) projeto do qual sou lider do capítulo Brasil e tem profissionais como Thiago Zaninotti, Augusto Paes de Barros, Gustavo Bittencourt, Willian Caprino, Victor Pereira, Anchises, Victor Bonomi, Fernando Cima, entre outros, juntamente com o Packet Focus criaram um Live CD para teste de segurança em aplicações.

A imagem está disponível no site do Packet Focus e deve ser usado juntamente com o OWASP Guide.

Imagem CD

Packet Focus

OWASP

A imagem está disponível no site do Packet Focus e deve ser usado juntamente com o OWASP Guide.

Imagem CD

Packet Focus

OWASP

Framework for Layer 2 Attacks

Yersinia é um framework que se propõe a ataques a protocolos bem específicos e que são amplamente utilizados. Segue uma lista de ataques por protocolo e um paper apresentado na Black Hat Europa 2005.

Spanning Tree Protocol

- Sending RAW Configuration BPDU

- Sending RAW TCN BPDU

- DoS sending RAW Configuration BPDU

- DoS sending RAW TCN BPDU

- Claiming Root Role

- Claiming Other Role

- Claiming Root Role dual home (MITM)

Cisco Discovery Protocol

- Sending RAW CDP packet

- DoS flooding CDP neighbors table

- Setting up a virtual device

Dynamic Host Configuration Protocol

- Sending RAW DHCP packet

- DoS sending DISCOVER packet (exhausting ip pool)

- Setting up rogue DHCP server

- DoS sending RELEASE packet (releasing assigned ip)

Hot Standby Router Protocol

- Sending RAW HSRP packet

- Becoming active router

- Becoming active router (MITM)

Dynamic Trunking Protocol

- Sending RAW DTP packet

- Enabling trunking

802.1Q

- Sending RAW 802.1Q packet

- Sending double encapsulated 802.1Q packet

- Sending 802.1Q ARP Poisoning

802.1X

- Sending RAW 802.1X packet

VLAN Trunking Protocol

- Sending RAW VTP packet

- Deleting ALL VLANs

- Deleteing selected VLAN

- Adding one VLAN

Framework for Layer 2 Attacks

26 de julho de 2006

Terminal Service Security

Um serviço muito utilizado nos ambientes microsoft é o Terminal Service, vezes usado para manutenção de ambientes ou como Thin Client.

Analisando esses ambientes percebo que a preocupação com segurança é mínima ou nenhuma. É preciso de senha para conectar, o protocolo utilizado pelo Terminal Service, RDP (Remote Desktop Protocol) possui criptografia RC4 são os argumentos. Tudo isso pode ser comprometido se não existir um planejamento, implementação adequada.

Resolvi pesquisar algumas vulnerabilidades e ferramentas, a microsoft possui patch para todas as vulnerabilidades encontradas, mais o ideal é ser proativo evitando a exposição a novas vulnerabilidades.

O xforce database da ISS aponta a vulnerabilidade Request Deny Of Service no Terminal Service de 16 de Julho de 2006, ela afeta inclusive windows server 2003 com SP1.

Plataformas afetadas

Windows 2000 Server SP 4

Windows Server 2003 Any version

Windows Server 2003 Itanium

Windows Server 2003 SP1

Windows Server 2003 SP1

Windows Server 2003 x64 Edition

Windows XP Pro x64 Edition

Windows XP SP1

windows-rdp-dos (21407)

Também é possível realizar um Main The Midle no RDP do XP usando a ferramenta Cain & Abel

MITM RDP

Usando a ferramenta Tsgrinder pode-se realizar ataques de Brute Force em Terminal Service

Brute Force Terminal Service

O ideal seria isolar o protocolo RDP, segmentando a rede, nem sempre isso é possível, por isso deve-se adotar as configurações de segurança e alguns caso rodar o RDP via SSL.

Existe uma ferramenta chamada 2x SecureRDP freeware que se propõe basicamente a controle de acesso, muito semelhante ao controle de MAC Address de um Access Point Wireless.

Mais na minha opinião uma solução bem interessante é usar SSL para rodar o Terminal Service, separei dois tutoriais, no site da microsoft é possível encontrar mais documentação. A microsoft vem trabalhando em uma solução semelhante ao secure gateway da Citrix que irá se chamar Terminal Service Gateway.

Download - TSgrinder

Downloadd - 2X SecureRDP

Tutorial - SSL over RDP 1

Tutorial - SSL over RDP 2

Terminal Service Gateway - Overview

Tutorial - Configurações básicas de segurança para o Terminal Service

Analisando esses ambientes percebo que a preocupação com segurança é mínima ou nenhuma. É preciso de senha para conectar, o protocolo utilizado pelo Terminal Service, RDP (Remote Desktop Protocol) possui criptografia RC4 são os argumentos. Tudo isso pode ser comprometido se não existir um planejamento, implementação adequada.

Resolvi pesquisar algumas vulnerabilidades e ferramentas, a microsoft possui patch para todas as vulnerabilidades encontradas, mais o ideal é ser proativo evitando a exposição a novas vulnerabilidades.

O xforce database da ISS aponta a vulnerabilidade Request Deny Of Service no Terminal Service de 16 de Julho de 2006, ela afeta inclusive windows server 2003 com SP1.

Plataformas afetadas

Windows 2000 Server SP 4

Windows Server 2003 Any version

Windows Server 2003 Itanium

Windows Server 2003 SP1

Windows Server 2003 SP1

Windows Server 2003 x64 Edition

Windows XP Pro x64 Edition

Windows XP SP1

windows-rdp-dos (21407)

Também é possível realizar um Main The Midle no RDP do XP usando a ferramenta Cain & Abel

MITM RDP

Usando a ferramenta Tsgrinder pode-se realizar ataques de Brute Force em Terminal Service

Brute Force Terminal Service

O ideal seria isolar o protocolo RDP, segmentando a rede, nem sempre isso é possível, por isso deve-se adotar as configurações de segurança e alguns caso rodar o RDP via SSL.

Existe uma ferramenta chamada 2x SecureRDP freeware que se propõe basicamente a controle de acesso, muito semelhante ao controle de MAC Address de um Access Point Wireless.

Mais na minha opinião uma solução bem interessante é usar SSL para rodar o Terminal Service, separei dois tutoriais, no site da microsoft é possível encontrar mais documentação. A microsoft vem trabalhando em uma solução semelhante ao secure gateway da Citrix que irá se chamar Terminal Service Gateway.

Download - TSgrinder

Downloadd - 2X SecureRDP

Tutorial - SSL over RDP 1

Tutorial - SSL over RDP 2

Terminal Service Gateway - Overview

Tutorial - Configurações básicas de segurança para o Terminal Service

Terminal Service Security

Um serviço muito utilizado nos ambientes microsoft é o Terminal Service, muitas vezes usado para manutenção de ambientes ou como Thin Client.

Analisando esses ambientes percebo que a preocupação com segurança é mínima ou nenhuma. É preciso de senha para conectar, o protocolo utilizado pelo Terminal Service, RDP (Remote Desktop Protocol) possui criptografia RC4 são os argumentos. Tudo isso pode ser comprometido se não existir um planejamento, implementação adequada.

Resolvi pesquisar algumas vulnerabilidades e ferramentas, a microsoft possui patch para todas as vulnerabilidades encontradas, mais o ideal é ser proativo evitando a exposição a novas vulnerabilidades.

O xforce database da ISS aponta a vulnerabilidade Request Deny Of Service no Terminal Service de 16 de Julho de 2006, ela afeta inclusive windows server 2003 com SP1.

Plataformas afetadas

Windows 2000 Server SP 4

Windows Server 2003 Any version

Windows Server 2003 Itanium

Windows Server 2003 SP1

Windows Server 2003 SP1

Windows Server 2003 x64 Edition

Windows XP Pro x64 Edition

Windows XP SP1

windows-rdp-dos (21407)

Também é possível realizar um Main The Midle no RDP do XP usando a ferramenta Cain & Abel

MITM RDP

Usando a ferramenta Tsgrinder pode-se realizar ataques de Brute Force em Terminal Service

Brute Force Terminal Service

O ideal seria isolar o protocolo RDP, segmentando a rede, nem sempre isso é possível, por isso deve-se adotar as configurações de segurança e alguns caso rodar o RDP via SSL.

Existe uma ferramenta chamada 2x SecureRDP freeware que se propõe basicamente a controle de acesso, muito semelhante ao controle de MAC Address de um Access Point Wireless.

Mais na minha opinião uma solução bem interessante é usar SSL para rodar o Terminal Service, separei dois tutoriais, no site da microsoft é possível encontrar mais documentação. A microsoft vem trabalhando em uma solução semelhante ao secure gateway da Citrix que irá se chamar Terminal Service Gateway.

Download - TSgrinder

Downloadd - 2X SecureRDP

Tutorial - SSL over RDP 1

Tutorial - SSL over RDP 2

Terminal Service Gateway - Overview

Tutorial - Configurações básicas de segurança para o Terminal Service

Analisando esses ambientes percebo que a preocupação com segurança é mínima ou nenhuma. É preciso de senha para conectar, o protocolo utilizado pelo Terminal Service, RDP (Remote Desktop Protocol) possui criptografia RC4 são os argumentos. Tudo isso pode ser comprometido se não existir um planejamento, implementação adequada.

Resolvi pesquisar algumas vulnerabilidades e ferramentas, a microsoft possui patch para todas as vulnerabilidades encontradas, mais o ideal é ser proativo evitando a exposição a novas vulnerabilidades.

O xforce database da ISS aponta a vulnerabilidade Request Deny Of Service no Terminal Service de 16 de Julho de 2006, ela afeta inclusive windows server 2003 com SP1.

Plataformas afetadas

Windows 2000 Server SP 4

Windows Server 2003 Any version

Windows Server 2003 Itanium

Windows Server 2003 SP1

Windows Server 2003 SP1

Windows Server 2003 x64 Edition

Windows XP Pro x64 Edition

Windows XP SP1

windows-rdp-dos (21407)

Também é possível realizar um Main The Midle no RDP do XP usando a ferramenta Cain & Abel

MITM RDP

Usando a ferramenta Tsgrinder pode-se realizar ataques de Brute Force em Terminal Service

Brute Force Terminal Service

O ideal seria isolar o protocolo RDP, segmentando a rede, nem sempre isso é possível, por isso deve-se adotar as configurações de segurança e alguns caso rodar o RDP via SSL.

Existe uma ferramenta chamada 2x SecureRDP freeware que se propõe basicamente a controle de acesso, muito semelhante ao controle de MAC Address de um Access Point Wireless.

Mais na minha opinião uma solução bem interessante é usar SSL para rodar o Terminal Service, separei dois tutoriais, no site da microsoft é possível encontrar mais documentação. A microsoft vem trabalhando em uma solução semelhante ao secure gateway da Citrix que irá se chamar Terminal Service Gateway.

Download - TSgrinder

Downloadd - 2X SecureRDP

Tutorial - SSL over RDP 1

Tutorial - SSL over RDP 2

Terminal Service Gateway - Overview

Tutorial - Configurações básicas de segurança para o Terminal Service

21 de julho de 2006

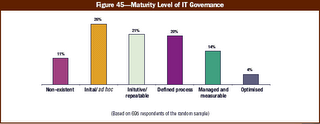

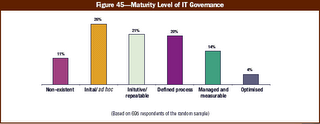

IT Governance Global Status Report—2006

Está disponível no site da ISACA o IT Governance Global Status Report—2006, esse relatório expõe uma pesquisa sobre vários aspectos da governança de TI no mundo.

Alguns dados interessantes sobre nível de coscientização, problemas mais comuns na gestão de TI.

O Gráfico anterior mostra que ainda vamos ouvir muito sobre governança, isso pra mim é bem interessante para o mercado de security, muitas demandas de security são oriundas de projetos de governança.

IT Governance Global Status Report—2006

Alguns dados interessantes sobre nível de coscientização, problemas mais comuns na gestão de TI.

O Gráfico anterior mostra que ainda vamos ouvir muito sobre governança, isso pra mim é bem interessante para o mercado de security, muitas demandas de security são oriundas de projetos de governança.

IT Governance Global Status Report—2006

IDS x IPS

Uma apresentação de produtos de IDS e outras tranqueiras, me fez lembrar uma analogia que ouvi uma vez, infelizmente não lembro quem falou, mais ela é perfeita.

IDS é como aqueles sensores em porta de loja, se você não colocar um segurança olhando, o meliante passa correndo o alarme dispara e nada acontece.

IDS

IPS é como uma porta giratória de banco, se ele identificar algo suspeito ele trava.

IPS

IDS é como aqueles sensores em porta de loja, se você não colocar um segurança olhando, o meliante passa correndo o alarme dispara e nada acontece.

IDS

IPS é como uma porta giratória de banco, se ele identificar algo suspeito ele trava.

IPS

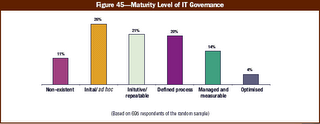

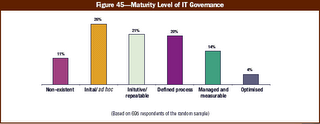

IT Governance Global Status Report—2006

Está disponível no site da ISACA o IT Governance Global Status Report—2006, esse relatório expõe uma pesquisa sobre vários aspectos da governança de TI no mundo.

Alguns dados interessantes sobre nível de coscientização, problemas mais comuns na gestão de TI.

O Gráfico anterior mostra que ainda vamos ouvir muito sobre governança, isso pra mim é bem interessante para o mercado de security, muitas demandas de security são oriundas de projetos de governança.

IT Governance Global Status Report—2006

Alguns dados interessantes sobre nível de coscientização, problemas mais comuns na gestão de TI.

O Gráfico anterior mostra que ainda vamos ouvir muito sobre governança, isso pra mim é bem interessante para o mercado de security, muitas demandas de security são oriundas de projetos de governança.

IT Governance Global Status Report—2006

IDS x IPS

Uma apresentação de produtos de IDS e outras tranqueiras, me fez lembrar uma analogia que ouvi uma vez, infelizmente não lembro quem falou, mais ela é perfeita.

IDS é como aqueles sensores em porta de loja, se você não colocar um segurança olhando, o meliante passa correndo o alarme dispara e nada acontece.

IDS

IPS é como uma porta giratória de banco, se ele identificar algo suspeito ele trava.

IPS

IDS é como aqueles sensores em porta de loja, se você não colocar um segurança olhando, o meliante passa correndo o alarme dispara e nada acontece.

IDS

IPS é como uma porta giratória de banco, se ele identificar algo suspeito ele trava.

IPS

14 de julho de 2006

The Security Journal

No site da Security Horizon, do figura carimbada da Security Week Russ Roger está disponível as versões de um Jornal editado pelo próprio Russ Roger e outros profissionais. O jornal trata de aspectos de segurança em geral.

The Security Journal

http://www.securityhorizon.com/journal.php

Security Horizon

http://www.securityhorizon.com/

The Security Journal

http://www.securityhorizon.com/journal.php

Security Horizon

http://www.securityhorizon.com/

The Security Journal

No site da Security Horizon, do figura carimbada da Security Week, Russ Roger, está disponível as versões de um Jornal editado pelo próprio Russ Roger e outros profissionais. O jornal trata de aspectos de segurança em geral.

The Security Journal

http://www.securityhorizon.com/journal.php

Security Horizon

http://www.securityhorizon.com/

The Security Journal

http://www.securityhorizon.com/journal.php

Security Horizon

http://www.securityhorizon.com/

10 de julho de 2006

MindMap

Confesso que nunca testei a efetividade dos mapas mentais, mais após ler um breve artigo resolvi pesquisar para ver se encontrava algum voltado para security. Para minha surpresa encontrei alguns, inclusive um bem interessante do nmap.

Mapa mental

http://www.mapasmentais.com.br

Nmap

http://www.insecure.org/nmap/docs/nmap-mindmap.pdf

Pentest

http://www.vulnerabilityassessment.co.uk/Penetration%20Test.html

Comandos linux

http://www.mapasmentais.com.br/modelos/prog/prog.asp

Mapa mental

http://www.mapasmentais.com.br

Nmap

http://www.insecure.org/nmap/docs/nmap-mindmap.pdf

Pentest

http://www.vulnerabilityassessment.co.uk/Penetration%20Test.html

Comandos linux

http://www.mapasmentais.com.br/modelos/prog/prog.asp

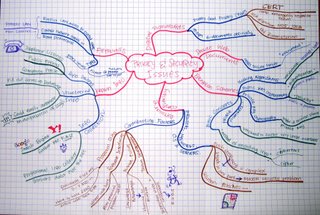

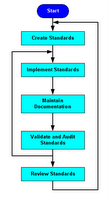

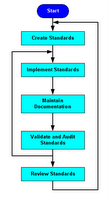

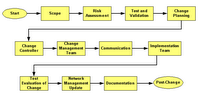

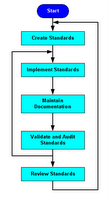

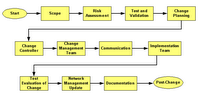

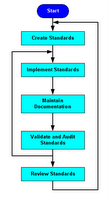

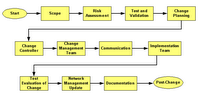

Change And Configuration Management

Apesar de algumas pessoas achar que os processos de gestão de mudanças e configuração engessam um pouco as áreas de TI, eu acredito que seja ferramenta importantíssima para segurança.

Gestão efetiva da configuração, entre outras coisas, pode agilizar muito um processo de recovery, além de evitar vários deslizes.

Gestão de mudança é fundamental, uma análise prévia de impacto ao ambiente, um plano de rollback, além de possibilitar uma atualização dos planos de recuperação de ativos caso aconteça alguma mudança que ocasione impacto diretamente nos planos.

Change Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f932.shtml

Configuration Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f924.shtml

Gestão efetiva da configuração, entre outras coisas, pode agilizar muito um processo de recovery, além de evitar vários deslizes.

Gestão de mudança é fundamental, uma análise prévia de impacto ao ambiente, um plano de rollback, além de possibilitar uma atualização dos planos de recuperação de ativos caso aconteça alguma mudança que ocasione impacto diretamente nos planos.

Change Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f932.shtml

Configuration Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f924.shtml

MindMap

Confesso que nunca testei a efetividade dos mapas mentais, mas após ler um breve artigo resolvi pesquisar para ver se encontrava algum voltado para security. Para minha surpresa encontrei alguns, inclusive um bem interessante do nmap.

Mapa mental

http://www.mapasmentais.com.br

Nmap

http://www.insecure.org/nmap/docs/nmap-mindmap.pdf

Pentest

http://www.vulnerabilityassessment.co.uk/Penetration%20Test.html

Comandos linux

http://www.mapasmentais.com.br/modelos/prog/prog.asp

Mapa mental

http://www.mapasmentais.com.br

Nmap

http://www.insecure.org/nmap/docs/nmap-mindmap.pdf

Pentest

http://www.vulnerabilityassessment.co.uk/Penetration%20Test.html

Comandos linux

http://www.mapasmentais.com.br/modelos/prog/prog.asp

Change And Configuration Management

Apesar de algumas pessoas achar que os processos de gestão de mudanças e configuração engessam um pouco as áreas de TI, eu acredito que seja ferramenta importantíssima para segurança.

Gestão efetiva da configuração, entre outras coisas, pode agilizar muito um processo de recovery, além de evitar vários deslizes.

Gestão de mudança é fundamental, uma análise prévia de impacto ao ambiente, um plano de rollback, além de possibilitar uma atualização dos planos de recuperação de ativos caso aconteça alguma mudança que ocasione impacto diretamente nos planos.

Change Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f932.shtml

Configuration Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f924.shtml

Gestão efetiva da configuração, entre outras coisas, pode agilizar muito um processo de recovery, além de evitar vários deslizes.

Gestão de mudança é fundamental, uma análise prévia de impacto ao ambiente, um plano de rollback, além de possibilitar uma atualização dos planos de recuperação de ativos caso aconteça alguma mudança que ocasione impacto diretamente nos planos.

Change Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f932.shtml

Configuration Management

http://www.cisco.com/en/US/tech/tk869/

tk769/technologies_white_paper09186a008014f924.shtml

9 de julho de 2006

Projetos

Projetos

5 de julho de 2006

Phishing Incident Reporting and Termination

Dando uma olhada no site linhadefensiva referênciado pelos amigos Gustavo e Augusto, eu encontrei uma entrevista do Alex Eckelberry, presidente da Sunbelt Software.

Nessa entrevista vi uma referência ao PIRT (Phishing Incident Reporting and Termination), o PIRT é um grupo de voluntários que se propõe a derrubar sites falsos, que estejam no ar como ferramenta para alguma fraude.

Isso é uma forma de contra-ataque. Recentemente isso foi muito discutido na CISSP-BR, eu particularmente não acho uma prática adequada, mais tem sido muito discutida. Acredito que devemos manter as forças na gestão efetiva de incidentes, conscientização e treinamento de usuários.

Lembrando uma frase bem chula: "Enquanto houver otário, malandro não morre de fome!"

Foco nos usuários (problema) é a solução. Lembrando que quando falo de usuário, não me refiro somente a usuário final, e sim todos os usuários de tecnologias, principalmente os "administradores de redes" despreparados, que muitas vezes facilitam a ação de pessoas mal intencioanadas.

PIRT - http://www.castlecops.com/pirt

Nessa entrevista vi uma referência ao PIRT (Phishing Incident Reporting and Termination), o PIRT é um grupo de voluntários que se propõe a derrubar sites falsos, que estejam no ar como ferramenta para alguma fraude.

Isso é uma forma de contra-ataque. Recentemente isso foi muito discutido na CISSP-BR, eu particularmente não acho uma prática adequada, mais tem sido muito discutida. Acredito que devemos manter as forças na gestão efetiva de incidentes, conscientização e treinamento de usuários.

Lembrando uma frase bem chula: "Enquanto houver otário, malandro não morre de fome!"

Foco nos usuários (problema) é a solução. Lembrando que quando falo de usuário, não me refiro somente a usuário final, e sim todos os usuários de tecnologias, principalmente os "administradores de redes" despreparados, que muitas vezes facilitam a ação de pessoas mal intencioanadas.

PIRT - http://www.castlecops.com/pirt

Phishing Incident Reporting and Termination

Dando uma olhada no site linhadefensiva referênciado pelos amigos Gustavo e Augusto, eu encontrei uma entrevista do Alex Eckelberry, presidente da Sunbelt Software.

Nessa entrevista vi uma referência ao PIRT (Phishing Incident Reporting and Termination), o PIRT é um grupo de voluntários que se propõe a derrubar sites falsos, que estejam no ar como ferramenta para alguma fraude.

Isso é uma forma de contra-ataque. Recentemente isso foi muito discutido na CISSP-BR, eu particularmente não acho uma prática adequada, mais tem sido muito discutida. Acredito que devemos manter as forças na gestão efetiva de incidentes, conscientização e treinamento de usuários.

Lembrando uma frase bem chula: "Enquanto houver otário, malandro não morre de fome!"

Foco nos usuários (problema) é a solução. Lembrando que quando falo de usuário, não me refiro somente a usuário final, e sim todos os usuários de tecnologias, principalmente os "administradores de redes" despreparados, que muitas vezes facilitam a ação de pessoas mal intencioanadas.

PIRT - http://www.castlecops.com/pirt

Nessa entrevista vi uma referência ao PIRT (Phishing Incident Reporting and Termination), o PIRT é um grupo de voluntários que se propõe a derrubar sites falsos, que estejam no ar como ferramenta para alguma fraude.

Isso é uma forma de contra-ataque. Recentemente isso foi muito discutido na CISSP-BR, eu particularmente não acho uma prática adequada, mais tem sido muito discutida. Acredito que devemos manter as forças na gestão efetiva de incidentes, conscientização e treinamento de usuários.

Lembrando uma frase bem chula: "Enquanto houver otário, malandro não morre de fome!"

Foco nos usuários (problema) é a solução. Lembrando que quando falo de usuário, não me refiro somente a usuário final, e sim todos os usuários de tecnologias, principalmente os "administradores de redes" despreparados, que muitas vezes facilitam a ação de pessoas mal intencioanadas.

PIRT - http://www.castlecops.com/pirt

Assinar:

Postagens (Atom)