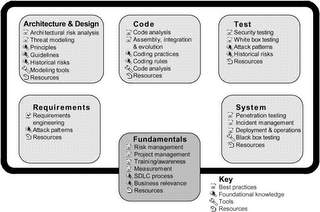

Seguindo o chavão: uma imagem vale mais do que mil palavras, eu separei uma imagem que mostra pontos chaves no desenvolvimento seguro de software.

Software Security - Building Security In

Gary McGraw

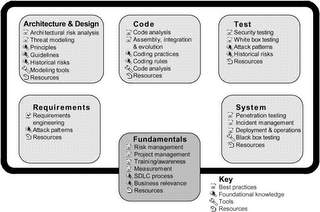

Software Security - Building Security In

Gary McGraw

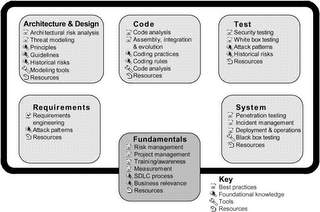

Software Security - Building Security In

Gary McGraw

Volume Licensing Briefs

Backup Sites by Wikipedia

Volume Licensing Briefs

Backup Sites by Wikipedia

Code coverage por wikipedia

Code coverage por wikipedia

OWASP

Capítulo Brasil do OWASP

Top10 em Português

PCI por Mastercard

PCI por VISA

OWASP

Capítulo Brasil do OWASP

Top10 em Português

PCI por Mastercard

PCI por VISA

Blackberry Security Checklist

Blackberry Security Checklist

code.ae.screensavers

Visible Statement

code.ae.screensavers

Visible Statement

Viva o Linux

Viva o Linux

Guia completo de POG

Guia completo de POG

XML Port Scanning - Bypassing Restrictive Perimeter Firewalls

XML Port Scanning - Bypassing Restrictive Perimeter Firewalls

Hype Cycle por wikipedia

Entendo o Hype Cycle por Gartner

Hype Cycle por wikipedia

Entendo o Hype Cycle por Gartner

Bunker pelo Wikipedia

NORAD

Ronaldo Vasconcelos

Sala cofre FAQ

Guide to the SWEBOK

Uma introdução ao SWEBOK

IEEE Computer Society

Vírus "filma" digitação de senhas em Internet banking

Video espanhol mostrando atuação

Guide to the SWEBOK

Uma introdução ao SWEBOK

IEEE Computer Society

Vírus "filma" digitação de senhas em Internet banking

Video espanhol mostrando atuação

2 - Criptografei o volume dados usando o truecrypt.

Agora vamos aos scripts de backup. Eu usei dois scripts já prontos, só alterei o que eu precisava, em breve com mais tempo devo aperfeiçoar.

Um script é do Vinicius Canto (esse entende um pouquinho de scripts vbs) e o outro baixei da net "Tom's Cool Backup Script".

O script do Vinicius fica monitorando quando é "plugado" um dispositivo mass storage (pendrive) na maquina.

Plugado o pendrive, o script "PendriveMonitor.vbs" chama o script "backup.vbs". O "pendrivemonitor.vbs" fica rodando direto no micro, o "backup.vbs" será executado sempre que você plugar um pendrive.

O "backup.vbs" vai perguntar se você deseja fazer backup dos dados do pendrive, se optar por fazer ele irá copiar a pasta F:\dados para C:\backup. Feito o backup ele dá um alerta e pergunta se você deseja verificar o log.

Eu mantive todos os créditos nos dois scripts caso vocês queiram copiar pastas diferentes é só alterar no script.

Código do PendriveMonitor.vbs

Código do Backup.vbs

Crie um atalho para o PendriveMonitor no iniciar da maquina, assim ele será executado sempre que a maquina for reiniciada.

Qualquer dúvida poste um comentário.

Blog do Vinicius Canto

Brecha de segurança no console portátil da Sony permite que crackers

formatem arquivos maliciosos e tomem controle do equipamento

Alerta da secunia

Brecha de segurança no console portátil da Sony permite que crackers

formatem arquivos maliciosos e tomem controle do equipamentoAlerta da secunia

Aplicações para rodar no pendrive

TrueCrypt

Aplicações para rodar no pendrive

TrueCrypt

Slax no iPod

iPod Linux

Slax no iPod

iPod Linux

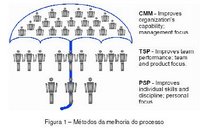

Ou seja é uma metodologia alinhada com o CMM que possibilita a organização do desenvolvimento isolado, do citizen programmer, popular highlander. O cara que faz todo o processo de desenvolvimento sozinho.

O TSP (Team Software Process) faz o link entre os engenheiros de software que trabalham com o PSP.

O PSP é extremamente interessante para desenvolver um processo de qualidade no desenvolvimento em empresas que só possui um desenvolvedor ou até para projetos pequenos.

As fases do PSP

Processo de Medição Pessoal

PSP 0 Registro de Tempo, Registro de Defeitos Padrões

PSP 0.1 Padrão de Codificação, Medida de Tamanho, Proposta de Melhoramento de processo

Processo de Planejamento Pessoal

PSP 1 Estimativa de Trabalho, Relatório de Testes

PSP 1.1 Planejamento de Tarefas, Cronograma

Processo de Gerenciamento de Qualidade Pessoal

PSP 2 Revisões de Código, Revisões de Projeto

PSP 2.1 Padrões de Projeto

Processo Pessoal Cíclico

PSP 3 Desenvolvimento Cíclico