Apesar de não ter lido a notícia eu achei fantástico a declaração, coloco aqui exatamente o que foi postado pelo Willian Okuhara Caprino na lista CISSP-BR.

------------------------------------------------------

Recentemente um executivo de uma grande empresa de anti-virus Finlandesa foi questionado sobre o seu critério para contratar um profissional que trabalha nos laboratórios e desenvolve as vacinas para vírus. Sua resposta teria sido que ele contrata o cara exclusivamente pela ética e não pelo conhecimento técnico, pois a ética demora 20 anos + uma mãe para ser construída, já a parte técnica, ele mesmo consegue treinar em uns 2 anos....

------------------------------------------------------

16 de março de 2006

Ética

Apesar de não ter lido a notícia eu achei fantástico a declaração, coloco aqui exatamente o que foi postado pelo Willian Okuhara Caprino na lista CISSP-BR.

------------------------------------------------------

Recentemente um executivo de uma grande empresa de anti-virus Finlandesa foi questionado sobre o seu critério para contratar um profissional que trabalha nos laboratórios e desenvolve as vacinas para vírus. Sua resposta teria sido que ele contrata o cara exclusivamente pela ética e não pelo conhecimento técnico, pois a ética demora 20 anos + uma mãe para ser construída, já a parte técnica, ele mesmo consegue treinar em uns 2 anos....

------------------------------------------------------

------------------------------------------------------

Recentemente um executivo de uma grande empresa de anti-virus Finlandesa foi questionado sobre o seu critério para contratar um profissional que trabalha nos laboratórios e desenvolve as vacinas para vírus. Sua resposta teria sido que ele contrata o cara exclusivamente pela ética e não pelo conhecimento técnico, pois a ética demora 20 anos + uma mãe para ser construída, já a parte técnica, ele mesmo consegue treinar em uns 2 anos....

------------------------------------------------------

15 de março de 2006

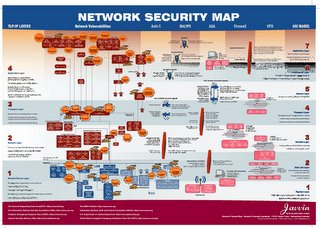

Dicionário de segurança e overview de protocolos

No site da Javvin Network, Management e Security além de uns mapas bem interessantes sobre protocolos, TCP/IP a uma média U$ 12, o que eu achei muito interessante foi o dicionário de security, vale a visita.

Mapas

Dicionário

http://www.javvin.com/networksecurity/dictionary.html

TCP/IP Protocol Suite Overview

http://www.javvin.com/TCPIPsuite.html

Network Vulnerabilities

http://www.javvin.com/networksecurity/index.html#vul

Javv

http://www.javvin.com

Mapas

Dicionário

http://www.javvin.com/networksecurity/dictionary.html

TCP/IP Protocol Suite Overview

http://www.javvin.com/TCPIPsuite.html

Network Vulnerabilities

http://www.javvin.com/networksecurity/index.html#vul

Javv

http://www.javvin.com

Dicionário de segurança e overview de protocolos

No site da Javvin Network, Management e Security além de uns mapas bem interessantes sobre protocolos, TCP/IP a uma média U$ 12, o que eu achei muito interessante foi o dicionário de security, vale a visita.

Mapas

Dicionário

http://www.javvin.com/networksecurity/dictionary.html

TCP/IP Protocol Suite Overview

http://www.javvin.com/TCPIPsuite.html

Network Vulnerabilities

http://www.javvin.com/networksecurity/index.html#vul

Javv

http://www.javvin.com

Mapas

Dicionário

http://www.javvin.com/networksecurity/dictionary.html

TCP/IP Protocol Suite Overview

http://www.javvin.com/TCPIPsuite.html

Network Vulnerabilities

http://www.javvin.com/networksecurity/index.html#vul

Javv

http://www.javvin.com

14 de março de 2006

The Architecture Journal

A Microsoft distribui um jornal voltado para arquitetura de software, segue o link.

The Architecture Journal

http://www.microsoft.com/architecture/default.aspx?pid=journal

The Architecture Journal

http://www.microsoft.com/architecture/default.aspx?pid=journal

Microsoft Threat Analysis e Modeling v2.0

A Microsoft disponibilizou a versão 2.0 BETA da ferramenta Microsoft Threat Analysis e Modeling, também conhecida como Torpedo.

Blog

http://blogs.msdn.com/threatmodeling/

Microsoft Threat Analysis e Modeling

http://msdn.microsoft.com/security/securecode/threatmodeling/acetm/

Blog

http://blogs.msdn.com/threatmod

Microsoft Threat Analysis e Modeling

http://msdn.microsoft.com/security/securecode/threatmodeling/acetm/

The Architecture Journal

A Microsoft distribui um jornal voltado para arquitetura de software, segue o link.

The Architecture Journal

http://www.microsoft.com/architecture/default.aspx?pid=journal

The Architecture Journal

http://www.microsoft.com/architecture/default.aspx?pid=journal

Microsoft Threat Analysis e Modeling v2.0

A Microsoft disponibilizou a versão 2.0 BETA da ferramenta Microsoft Threat Analysis e Modeling, também conhecida como Torpedo.

Blog

http://blogs.msdn.com/threatmod

Microsoft Threat Analysis e Modeling

http://msdn.microsoft.com/security/securecode/threatmodeling/acetm/

Blog

http://blogs.msdn.com/threatmod

Microsoft Threat Analysis e Modeling

http://msdn.microsoft.com/security/securecode/threatmodeling/acetm/

13 de março de 2006

Pesquisa...

Segue um link para quem gosta de ler trabalhos acadêmicos.

Biblioteca Digital de Teses e Dissertações

http://www.teses.usp.br/

Biblioteca Digital de Teses e Dissertações

http://www.teses.usp.br/

Pesquisa...

Segue um link para quem gosta de ler trabalhos acadêmicos.

Biblioteca Digital de Teses e Dissertações

http://www.teses.usp.br/

Biblioteca Digital de Teses e Dissertações

http://www.teses.usp.br/

10 de março de 2006

Linux for Windows! Que?

É comum eu ver amigos falando que não tiveram a oportunidade de trabalhar, aprender a usar linux, para ajudar essas pessoas e matar a vontade de pessoas como eu, que hoje não trabalham mais com linux no seu ambiente de trabalho, eu indico o cygwin, através dele você consegue executar comandos do linux no windows, já existe muitos pacotes do linux que rodam no cygwin.

Segue um bom tutorial para quem deseja "brincar" com o linux no windows.

Tutorial Cygwin - http://aurelio.net/cygwin/rdl/

Segue um bom tutorial para quem deseja "brincar" com o linux no windows.

Tutorial Cygwin - http://aurelio.net/cygwin/rdl/

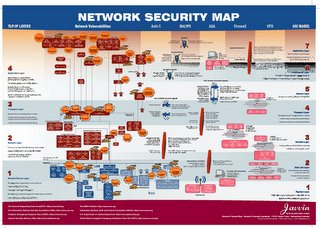

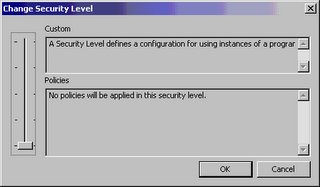

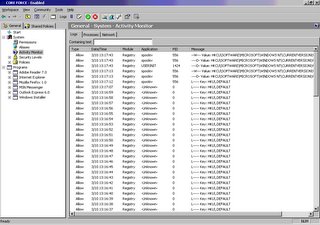

CORE FORCE

Lendo um post no blog do amigo Augusto Paes de Barros, eu me me encoragei e fui testar uma ferramenta que havia me chamado a atenção, mais por apresentar alguns bugs eu acabei desistindo.

Hoje resolvi novamente testá-la, a ferramenta é a CORE FORCE voltado para segurança em desktops e free.

Inicialmente ela apresentou os mesmos problemas, após a instalação a maquina passou a levar uns 30 minutos para iniciar, ao iniciar quando começa a configuração básica para o funcionamento, ela ficou mais uns 20 minutos travada.

Passado está fase turbulenta a ferramenta atingiu todas as minhas espectativas, é impressionante a granularidade que se pode aplicar controles de segurança, em registros, arquivos, etc...

A ferramentas faz as vezes de personal firewall, mapeando todas as conexões, e o que gostei muito foi o monitoramento do registro e a função de TripWire, a CORE FORCE mantém uma base com assinatura de softwares conhecidos, quando você instala ele verifica, na minha maquina ele informou estranhamente que meu Acrobat Reader não tinha assinatura válida, mais ele "atualizou", quando você adciona um novo software a política ele tem a possibilidade de ir até o site e baixar a assinatura.

A ferramenta trabalha com políticas onde você ajusta os níveis de segurança pré-definidos ou pode customizar. Ela disponibiliza uma função de aprender o que a sua maquina executa, ela não obteve bons resultados na minha maquina, após a instalação minha maquina não funcionava mais o Messenger, ao abrir ele simplesmente dava um erro de memória e fechava, fui até as políticas de softwares e liberei tudo, baixei a assinatura e eu consegui abrir o messenger normalmente mais não conectava, olhando as configurações ele havia mudado as configurações da conexão do messenger para conectar usando Socks, nenhum momento ele me informou ou pediu para configurar isso.

Essas são as minhas impressões sobre a ferramenta, os "problemas" apresentados podem acontecer somente na minha maquina, precisaria de testes em outros ambientes para chegar a um veredicto. Tirando esses contra-tempos a ferramenta é excelente e pode trazer bons resultados, apesar da customização ser um pouco custosa.

Tela Principal

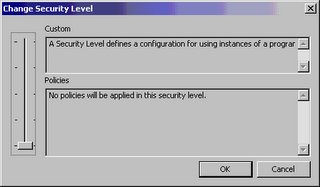

Configurações Iniciais

Ajustes

Configurações de segurança

Diversos

CORE FORCE - http://force.coresecurity.com/index.php?module=base&page=main

Hoje resolvi novamente testá-la, a ferramenta é a CORE FORCE voltado para segurança em desktops e free.

Inicialmente ela apresentou os mesmos problemas, após a instalação a maquina passou a levar uns 30 minutos para iniciar, ao iniciar quando começa a configuração básica para o funcionamento, ela ficou mais uns 20 minutos travada.

Passado está fase turbulenta a ferramenta atingiu todas as minhas espectativas, é impressionante a granularidade que se pode aplicar controles de segurança, em registros, arquivos, etc...

A ferramentas faz as vezes de personal firewall, mapeando todas as conexões, e o que gostei muito foi o monitoramento do registro e a função de TripWire, a CORE FORCE mantém uma base com assinatura de softwares conhecidos, quando você instala ele verifica, na minha maquina ele informou estranhamente que meu Acrobat Reader não tinha assinatura válida, mais ele "atualizou", quando você adciona um novo software a política ele tem a possibilidade de ir até o site e baixar a assinatura.

A ferramenta trabalha com políticas onde você ajusta os níveis de segurança pré-definidos ou pode customizar. Ela disponibiliza uma função de aprender o que a sua maquina executa, ela não obteve bons resultados na minha maquina, após a instalação minha maquina não funcionava mais o Messenger, ao abrir ele simplesmente dava um erro de memória e fechava, fui até as políticas de softwares e liberei tudo, baixei a assinatura e eu consegui abrir o messenger normalmente mais não conectava, olhando as configurações ele havia mudado as configurações da conexão do messenger para conectar usando Socks, nenhum momento ele me informou ou pediu para configurar isso.

Essas são as minhas impressões sobre a ferramenta, os "problemas" apresentados podem acontecer somente na minha maquina, precisaria de testes em outros ambientes para chegar a um veredicto. Tirando esses contra-tempos a ferramenta é excelente e pode trazer bons resultados, apesar da customização ser um pouco custosa.

Tela Principal

Configurações Iniciais

Ajustes

Configurações de segurança

Diversos

CORE FORCE - http://force.coresecurity.com/index.php?module=base&page=main

Linux for Windows! Que?

É comum eu ver amigos falando que não tiveram a oportunidade de trabalhar, aprender a usar linux. Para ajudar essas pessoas e matar a vontade de pessoas como eu, que hoje não trabalham mais com linux no seu ambiente de trabalho, eu indico o cygwin. Através dele você consegue executar comandos do linux no windows, já existe muitos pacotes do linux que rodam no cygwin.

Segue um bom tutorial para quem deseja "brincar" com o linux no windows.

Tutorial Cygwin - http://aurelio.net/cygwin/rdl/

Segue um bom tutorial para quem deseja "brincar" com o linux no windows.

Tutorial Cygwin - http://aurelio.net/cygwin/rdl/

Fingerprint

Normalmente usamos o fingerprint para identificar nome, versão de serviços e sistema operacional rodando no host. Por isso é recomendado tirar os banners (informações sobre o produto) de serviços e alterar dados no sistema operacional para que ferramentas como o nmap não consiga FACILMENTE fazer um fingerprint. Em ambiente *Nix isso é tranquilo, já em ambiente windows existe pouca informação, por isso coloco aqui a ferramenta Security Cloak que altera comportamento de vários sistemas operacionais, inclusive o windows. no windows ela altera chaves no registro que dificultam o reconhecimento do sistema operacional.

Tela principal do Security Cloak

Fingerprint do windows

Fingerprint após aplicação do Security Cloak

Security Cloak - http://www.craigheffner.com/security/

Tela principal do Security Cloak

Fingerprint do windows

Fingerprint após aplicação do Security Cloak

Security Cloak - http://www.craigheffner.com/security/

CORE FORCE

Lendo um post no blog do amigo Augusto Paes de Barros, eu me me encoragei e fui testar uma ferramenta que havia me chamado a atenção, mas por apresentar alguns bugs eu acabei desistindo.

Hoje resolvi novamente testá-la, a ferramenta é a CORE FORCE voltado para segurança em desktops e free.

Inicialmente ela apresentou os mesmos problemas, após a instalação a maquina passou a levar uns 30 minutos para iniciar, ao iniciar quando começa a configuração básica para o funcionamento, ela ficou mais uns 20 minutos travada.

Passado está fase turbulenta a ferramenta atingiu todas as minhas expectativas, é impressionante a granularidade que se pode aplicar controles de segurança, em registros, arquivos, etc...

A ferramentas faz as vezes de personal firewall, mapeando todas as conexões, e o que gostei muito foi o monitoramento do registro e a função de TripWire. A CORE FORCE mantém uma base com assinatura de softwares conhecidos, quando você instala ele verifica. Na minha maquina ele informou estranhamente que meu Acrobat Reader não tinha assinatura válida, mais ele "atualizou", quando você adciona um novo software a política ele tem a possibilidade de ir até o site e baixar a assinatura.

A ferramenta trabalha com políticas onde você ajusta os níveis de segurança pré-definidos ou pode customizar. Ela disponibiliza uma função de aprender o que a sua maquina executa, ela não obteve bons resultados na minha maquina, após a instalação minha maquina não funcionava o Messenger, ao abrir ele simplesmente dava um erro de memória e fechava, fui até as políticas de softwares e liberei tudo, baixei a assinatura e eu consegui abrir o messenger normalmente mas não conectava, olhando as configurações ele havia mudado as configurações da conexão do messenger para conectar usando Socks, nenhum momento ele me informou ou pediu para configurar isso.

Essas são as minhas impressões sobre a ferramenta, os "problemas" apresentados podem acontecer somente na minha maquina, precisaria de testes em outros ambientes para chegar a um veredicto. Tirando esses contra-tempos a ferramenta é excelente e pode trazer bons resultados, apesar da customização ser um pouco custosa.

Tela Principal

Configurações Iniciais

Ajustes

Configurações de segurança

Diversos

CORE FORCE - http://force.coresecurity.com/index.php?module=base&page=main

Hoje resolvi novamente testá-la, a ferramenta é a CORE FORCE voltado para segurança em desktops e free.

Inicialmente ela apresentou os mesmos problemas, após a instalação a maquina passou a levar uns 30 minutos para iniciar, ao iniciar quando começa a configuração básica para o funcionamento, ela ficou mais uns 20 minutos travada.

Passado está fase turbulenta a ferramenta atingiu todas as minhas expectativas, é impressionante a granularidade que se pode aplicar controles de segurança, em registros, arquivos, etc...

A ferramentas faz as vezes de personal firewall, mapeando todas as conexões, e o que gostei muito foi o monitoramento do registro e a função de TripWire. A CORE FORCE mantém uma base com assinatura de softwares conhecidos, quando você instala ele verifica. Na minha maquina ele informou estranhamente que meu Acrobat Reader não tinha assinatura válida, mais ele "atualizou", quando você adciona um novo software a política ele tem a possibilidade de ir até o site e baixar a assinatura.

A ferramenta trabalha com políticas onde você ajusta os níveis de segurança pré-definidos ou pode customizar. Ela disponibiliza uma função de aprender o que a sua maquina executa, ela não obteve bons resultados na minha maquina, após a instalação minha maquina não funcionava o Messenger, ao abrir ele simplesmente dava um erro de memória e fechava, fui até as políticas de softwares e liberei tudo, baixei a assinatura e eu consegui abrir o messenger normalmente mas não conectava, olhando as configurações ele havia mudado as configurações da conexão do messenger para conectar usando Socks, nenhum momento ele me informou ou pediu para configurar isso.

Essas são as minhas impressões sobre a ferramenta, os "problemas" apresentados podem acontecer somente na minha maquina, precisaria de testes em outros ambientes para chegar a um veredicto. Tirando esses contra-tempos a ferramenta é excelente e pode trazer bons resultados, apesar da customização ser um pouco custosa.

Tela Principal

Configurações Iniciais

Ajustes

Configurações de segurança

Diversos

CORE FORCE - http://force.coresecurity.com/index.php?module=base&page=main

Fingerprint

Normalmente usamos o fingerprint para identificar nome, versão de serviços e sistema operacional rodando no host. Por isso é recomendado tirar os banners (informações sobre o produto) de serviços e alterar dados no sistema operacional para que ferramentas como o nmap não consiga FACILMENTE fazer um fingerprint. Em ambiente *Nix isso é tranquilo, já em ambiente windows existe pouca informação, por isso coloco aqui a ferramenta Security Cloak que altera comportamento de vários sistemas operacionais, inclusive o windows. no windows ela altera chaves no registro que dificultam o reconhecimento do sistema operacional.

Tela principal do Security Cloak

Fingerprint do windows

Fingerprint após aplicação do Security Cloak

Security Cloak - http://www.craigheffner.com/security/

Tela principal do Security Cloak

Fingerprint do windows

Fingerprint após aplicação do Security Cloak

Security Cloak - http://www.craigheffner.com/security/

8 de março de 2006

Google Earth Security

O que o google earth tem a ver com segurança? Brincando com ele eu acho que ele pode ser extremamente útil em um projeto de BCP (Business Continuity Plan).

Ao contrário do que muita gente pensa e fala, o que irá definir a estratégia/localização de um site alternativo não é uma distância X, e sim uma análise de risco que irá informar se o site alternativo não vai estar exposto as mesmas, ou ameaças mais críticas.

Onde entra o google earth? Através dele podemos baixar imagens que ajudarão a mapear ameaças, definir localização de sites alternativos usando as informações sobre caracteristicas geográficas, descobrir onde existem linhas férreas, aeroportos, coisas que ajudarão na definição de uma estratégia de contingência.

Uma pena que ele ainda não oferece essa riqueza de detalhes para o Brasil

Google Earth - http://earth.google.com

Ao contrário do que muita gente pensa e fala, o que irá definir a estratégia/localização de um site alternativo não é uma distância X, e sim uma análise de risco que irá informar se o site alternativo não vai estar exposto as mesmas, ou ameaças mais críticas.

Onde entra o google earth? Através dele podemos baixar imagens que ajudarão a mapear ameaças, definir localização de sites alternativos usando as informações sobre caracteristicas geográficas, descobrir onde existem linhas férreas, aeroportos, coisas que ajudarão na definição de uma estratégia de contingência.

Uma pena que ele ainda não oferece essa riqueza de detalhes para o Brasil

Google Earth - http://earth.google.com

Wireless

Que a mobilidade já tem tirado o sono dos profissionais de security, não é mais novidade, eu tenho medo de um executivo ganhar um AP e "espetar" na minha rede, comprometendo a segurança.

Se isso já acontecia, o que será que vai acontecer agora que os Ap/Routers Wi-Fi estão em um dispositivo USB minusculo? Já sei, segmentar toda rede que atende executivos e curiosos, criar a RPC (Rede a Prova de Curiosos).

Se isso já acontecia, o que será que vai acontecer agora que os Ap/Routers Wi-Fi estão em um dispositivo USB minusculo? Já sei, segmentar toda rede que atende executivos e curiosos, criar a RPC (Rede a Prova de Curiosos).

Google Earth Security

O que o google earth tem a ver com segurança? Brincando com ele eu acho que ele pode ser extremamente útil em um projeto de BCP (Business Continuity Plan).

Ao contrário do que muita gente pensa e fala, o que irá definir a estratégia/localização de um site alternativo não é uma distância X, e sim uma análise de risco que irá informar se o site alternativo não vai estar exposto as mesmas, ou ameaças mais críticas.

Onde entra o google earth? Através dele podemos baixar imagens que ajudarão a mapear ameaças, definir localização de sites alternativos usando as informações sobre caracteristicas geográficas, descobrir onde existem linhas férreas, aeroportos, coisas que ajudarão na definição de uma estratégia de contingência.

Uma pena que ele ainda não oferece essa riqueza de detalhes para o Brasil

Google Earth - http://earth.google.com

Ao contrário do que muita gente pensa e fala, o que irá definir a estratégia/localização de um site alternativo não é uma distância X, e sim uma análise de risco que irá informar se o site alternativo não vai estar exposto as mesmas, ou ameaças mais críticas.

Onde entra o google earth? Através dele podemos baixar imagens que ajudarão a mapear ameaças, definir localização de sites alternativos usando as informações sobre caracteristicas geográficas, descobrir onde existem linhas férreas, aeroportos, coisas que ajudarão na definição de uma estratégia de contingência.

Uma pena que ele ainda não oferece essa riqueza de detalhes para o Brasil

Google Earth - http://earth.google.com

Wireless

Que a mobilidade já tem tirado o sono dos profissionais de security, não é mais novidade, eu tenho medo de um executivo ganhar um AP e "espetar" na minha rede, comprometendo a segurança.

Se isso já acontecia, o que será que vai acontecer agora que os Ap/Routers Wi-Fi estão em um dispositivo USB minusculo? Já sei, segmentar toda rede que atende executivos e curiosos, criar a RPC (Rede a Prova de Curiosos).

Se isso já acontecia, o que será que vai acontecer agora que os Ap/Routers Wi-Fi estão em um dispositivo USB minusculo? Já sei, segmentar toda rede que atende executivos e curiosos, criar a RPC (Rede a Prova de Curiosos).

7 de março de 2006

Threat Modeling

O Paulo Coelho da Comunidade ISMS PT escreveu um artigo sobre Threat Modeling que complementa o post sobre a ferramenta de Thread Modeling da Microsoft. Eu recomendo a visita ao blog, muitas outras informações interessantes sobre security.

ISMS PT

http://ismspt.blogspot.com/

Threat Modeling

http://ismspt.blogspot.com/2006/02/

metodologias-de-threat-modelling.html

ISMS PT

http://ismspt.blogspot.com/

Threat Modeling

http://ismspt.blogspot.com/2006/02/

metodologias-de-threat-modelling.html

Threat Modeling

O Paulo Coelho da Comunidade ISMS PT escreveu um artigo sobre Threat Modeling que complementa o post sobre a ferramenta de Threat Modeling da Microsoft. Eu recomendo a visita ao blog, muitas outras informações interessantes sobre security.

ISMS PT

http://ismspt.blogspot.com/

Threat Modeling

http://ismspt.blogspot.com/2006/02/

metodologias-de-threat-modelling.html

ISMS PT

http://ismspt.blogspot.com/

Threat Modeling

http://ismspt.blogspot.com/2006/02/

metodologias-de-threat-modelling.html

6 de março de 2006

ROSI

Está rolando uma discussão sobre ROI em security na CISSP-BR, nada novo, a discussão permanece na mesma, mais surgiram alguns links interessantes. O Luiz Maia Neto indicou um link de um framework desenvolvido pelo Government Chief Information Office da Australia para cálculo de ROSI (Return on Investment for Information Security) .

Guide:

http://www.oit.nsw.gov.au/content/7.1.15.ROSI.asp#a2

Também encontrei outros documentos por lá como o documento a seguir.

Business Continuity Planning

http://www.oit.nsw.gov.au/content/2.3.35.business-continuity.asp

Government Chief Information Office

http://www.oict.nsw.gov.au/

Guide:

http://www.oit.nsw.gov.au/content/7.1.15.ROSI.asp#a2

Também encontrei outros documentos por lá como o documento a seguir.

Business Continuity Planning

http://www.oit.nsw.gov.au/content/2.3.35.business-continuity.asp

Government Chief Information Office

http://www.oict.nsw.gov.au/

ROSI

Está rolando uma discussão sobre ROI em security na CISSP-BR, nada novo, a discussão permanece na mesma, mais surgiram alguns links interessantes. O Luiz Maia Neto indicou um link de um framework desenvolvido pelo Government Chief Information Office da Australia para cálculo de ROSI (Return on Investment for Information Security) .

Guide:

http://www.oit.nsw.gov.au/content/7.1.15.ROSI.asp#a2

Também encontrei outros documentos por lá como o documento a seguir.

Business Continuity Planning

http://www.oit.nsw.gov.au/content/2.3.35.business-continuity.asp

Government Chief Information Office

http://www.oict.nsw.gov.au/

Guide:

http://www.oit.nsw.gov.au/content/7.1.15.ROSI.asp#a2

Também encontrei outros documentos por lá como o documento a seguir.

Business Continuity Planning

http://www.oit.nsw.gov.au/content/2.3.35.business-continuity.asp

Government Chief Information Office

http://www.oict.nsw.gov.au/

3 de março de 2006

RedBooks

Eu sempre disse que o site do fabricante geralmente tem muita informação sobre seus produtos e alguns conceitos, mais eu acho que o site da IBM com seus RedBooks são imbativeis.

Engana-se quem acha, que lá só irá encontrar guides de equipamentos IBM, além de todos os guides para equipamentos IBM, você pode encontrar muitas outras coisas, como vou deixar alguns aqui:

Converting to Removable Media Manager - 726 Páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg244998.pdf

Seven Tiers of Disaster Recovery

http://www.redbooks.ibm.com/abstracts/tips0340.html?Open

Content Manager OnDemand Backup, Recovery, and High Availability - 384 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg246444.pdf

Check Point VPN-1 / FireWall-1 on AIX: A Cookbook for Stand-Alone and High Availability Solutions - 402 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg245492.pdf

IBM Redbooks - http://www.redbooks.ibm.com

Engana-se quem acha, que lá só irá encontrar guides de equipamentos IBM, além de todos os guides para equipamentos IBM, você pode encontrar muitas outras coisas, como vou deixar alguns aqui:

Converting to Removable Media Manager - 726 Páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg244998.pdf

Seven Tiers of Disaster Recovery

http://www.redbooks.ibm.com/abstracts/tips0340.html?Open

Content Manager OnDemand Backup, Recovery, and High Availability - 384 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg246444.pdf

Check Point VPN-1 / FireWall-1 on AIX: A Cookbook for Stand-Alone and High Availability Solutions - 402 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg245492.pdf

IBM Redbooks - http://www.redbooks.ibm.com

RedBooks

Eu sempre disse que o site do fabricante geralmente tem muita informação sobre seus produtos e alguns conceitos, mais eu acho que o site da IBM com seus RedBooks são imbativeis.

Engana-se quem acha, que lá só irá encontrar guides de equipamentos IBM. Além de todos os guides para equipamentos IBM, você pode encontrar muitas outras coisas, como vou deixar alguns aqui:

Converting to Removable Media Manager - 726 Páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg244998.pdf

Seven Tiers of Disaster Recovery

http://www.redbooks.ibm.com/abstracts/tips0340.html?Open

Content Manager OnDemand Backup, Recovery, and High Availability - 384 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg246444.pdf

Check Point VPN-1 / FireWall-1 on AIX: A Cookbook for Stand-Alone and High Availability Solutions - 402 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg245492.pdf

IBM Redbooks - http://www.redbooks.ibm.com

Engana-se quem acha, que lá só irá encontrar guides de equipamentos IBM. Além de todos os guides para equipamentos IBM, você pode encontrar muitas outras coisas, como vou deixar alguns aqui:

Converting to Removable Media Manager - 726 Páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg244998.pdf

Seven Tiers of Disaster Recovery

http://www.redbooks.ibm.com/abstracts/tips0340.html?Open

Content Manager OnDemand Backup, Recovery, and High Availability - 384 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg246444.pdf

Check Point VPN-1 / FireWall-1 on AIX: A Cookbook for Stand-Alone and High Availability Solutions - 402 páginas

http://www.redbooks.ibm.com/redbooks/pdfs/sg245492.pdf

IBM Redbooks - http://www.redbooks.ibm.com

2 de março de 2006

The Code Room

Recebi do Fernando Cima, um link de uma campanha que a Microsoft está fazendo. A campanha é para conscientização da importância do desenvolvimento seguro. Segue o link onde pode ser baixado três filmes de trinta minutos.

The Code Room - http://www.thecoderoom.com/

The Code Room - http://www.thecoderoom.com/

Race Condition

Essa é para um amigo fisioterapeuta, que disse que trabalha com vidas, se não for atento as pessoas morrem. E que eu trabalho com computador...Não é bem assim, de uma olhada em um artigo indicado pelo Gustavo na CISSP-BR.

Trata de uma maquina de radioterapia que matou 5 pessoas devido a uma falha de software (race condition)

Therac-25

http://pt.wikipedia.org/wiki/Therac-25

Trata de uma maquina de radioterapia que matou 5 pessoas devido a uma falha de software (race condition)

Therac-25

http://pt.wikipedia.org/wiki/Therac-25

The Code Room

Recebi do Fernando Cima, um link de uma campanha que a Microsoft está fazendo. A campanha é para conscientização da importância do desenvolvimento seguro. Segue o link onde pode ser baixado três filmes de trinta minutos.

The Code Room - http://www.thecoderoom.com/

The Code Room - http://www.thecoderoom.com/

Race Condition

Essa é para um amigo fisioterapeuta, que disse que trabalha com vidas, se não for atento as pessoas morrem. E que eu trabalho com computador...Não é bem assim, de uma olhada em um artigo indicado pelo Gustavo na CISSP-BR.

Trata de uma maquina de radioterapia que matou 5 pessoas devido a uma falha de software (race condition)

Therac-25

http://pt.wikipedia.org/wiki/Therac-25

Trata de uma maquina de radioterapia que matou 5 pessoas devido a uma falha de software (race condition)

Therac-25

http://pt.wikipedia.org/wiki/Therac-25

Assinar:

Comentários (Atom)